Weitere Sicherheitslücken in Prozessoren von Intel

Über zwei Jahre ist es her, dass in der Architektur moderner Prozessoren gravierende Schwachstellen bekanntwurden. Die damaligen Lücken sind inzwischen weitgehend gestopft - aber Forscher finden immer neue Angriffswege.

Das Wichtigste in Kürze

- In Prozessoren von Intel sind weitere Sicherheitslücken entdeckt worden, über die Angreifer sensible Daten wie Passwörter auslesen können.

Es gehe um eine ähnliche Schwachstelle in der Chip-Architektur wie bei den vor gut zwei Jahren bekanntgewordenen Angriffsszenarien «Spectre» und «Meltdown», sagte IT-Forscher Bogdan Botezatu von der Sicherheitsoftware-Firma Bitdefender der Deutschen Presse-Agentur. Aber die Massnahmen gegen «Spectre» und «Meltdown» seien bei der neuen Sicherheitslücke wirkungslos.

Sie hätten Intel bereits im April vergangenen Jahres auf eine Schwachstelle in den speziellen Sicherheits-Elementen der Prozessoren für besonders wertvolle Daten hingewiesen, berichteten unterdessen Forscher der KU Löwen am Dienstag. Man habe ein ungewöhnliche langes Stillschweigen vereinbart, damit der Chipkonzern Gegenmassnahmen ergreifen konnte.

Endanwender seien auf der sicheren Seite, wenn ihre Prozessoren mit den empfohlenen Software-Updates liefen, betonten sie. Allerdings läuft der Software-Code, der durch die Sicherheitselemente geschützt wird, dadurch zum Teil deutlich langsamer. Es sei davon auszugehen, dass in kommenden Prozessor-Generation die Lücke bereits bei der Hardware geschlossen werde.

Intel betonte, für einen erfolgreichen Angriff müssten mehrere Voraussetzungen erfüllt werden, was eine Umsetzung der Attacke erschwere.

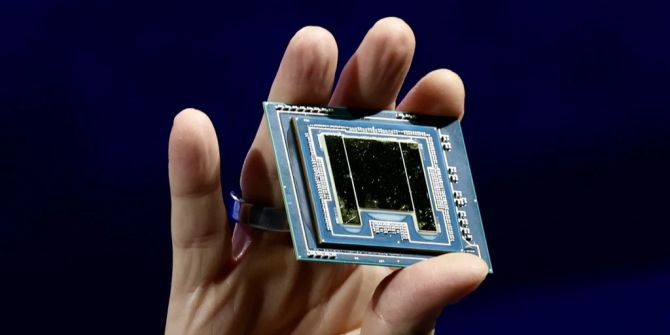

Bei der neuen Sicherheitslücke, die den Namen LVI bekam (für Load Value Injection), sind die Prozessoren anfällig für Attacken mit bestimmten Datensätzen, erklärte Bitdefender. Dadurch könnten die Angreifer die Kontrolle über Bereiche der Chips übernehmen und Informationen auslesen.

Besonders gefährlich sei die Lücke in Rechenzentren, weil dort Daten verschiedenster Nutzer in einem Prozessor auftauchen könnten. Eine Attacke hinterlasse keine Spuren. Prozessoren des Intel-Rivalen AMD seien von dieser Schwachstelle nach Erkenntnissen von Bitdefender nicht betroffen, weil sie etwas anders aufgebaut seien, sagte Botezatu.

Die Schwachstellen entstanden dadurch, dass die Entwickler der Prozessoren versuchen, mit Mehrkern-Architekturen und anderen technologischen Kniffen die Leistung der Chips zu erhöhen. Bei «Meltdown» wurden nur Daten ausgelesen. Beim neuen Angriffsszenario werden die Prozessoren über die Schwachstelle zunächst mit präparierten Daten gefüttert, um an die gewünschten Informationen zu kommen.