Reihe von Sicherheitslücken gefährdet Internet der Dinge

Vor gut fünf Monaten erschütterte die Sicherheitslücke «Ripple20» das Internet der Dinge. Nun haben Sicherheitsforscher eine ganze Reihe von neuen technischen Schwachstellen aufgespürt die «Ripple20» vermutlich noch in den Schatten stellen werden.

Das Wichtigste in Kürze

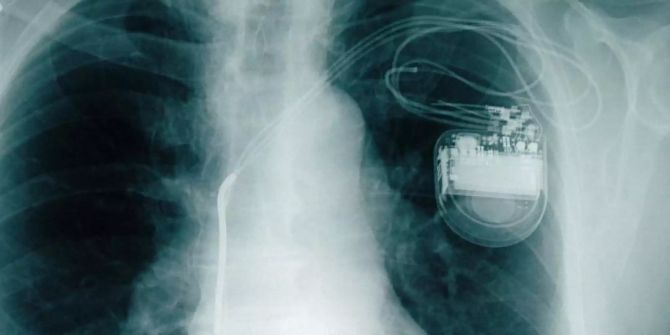

- US-Sicherheitsforscher haben eine Serie von gravierenden Sicherheitslücken in vernetzen Industrie-Steueranlagen, Medizingeräten und anderen vernetzten Geräten entdeckt.

Von den Schwachstellen, die unter dem Namen «Amnesia:33» zusammengefasst werden, seien Organisationen und Unternehmen auf der ganzen Welt betroffen, teilte das kalifornische Sicherheitsunternehmen Forescout mit. «Amnesia:33» beschreibt vor allem fehlerhafte Umsetzungen des technischen Internet-Protokolls TCP/IP in vernetzten Geräten vor allem im industriellen Umfeld.

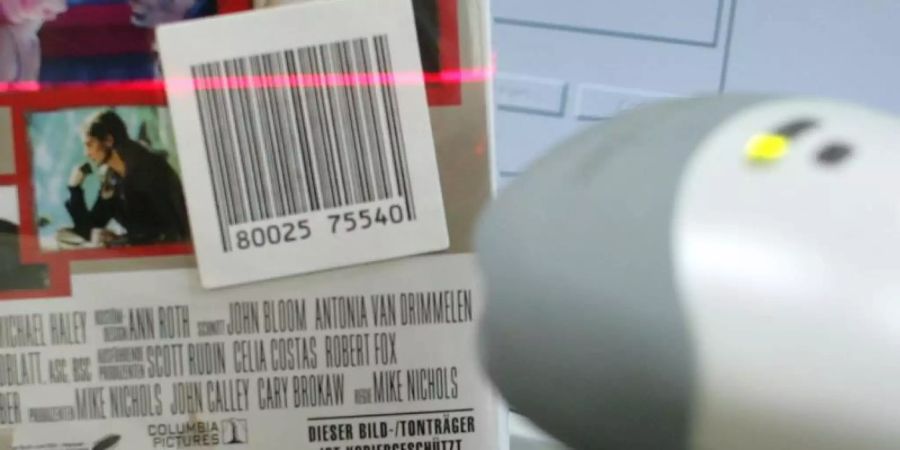

Nach Angaben von Forescout stecken die Fehler in den Produkten von mindestens 150 Anbietern weltweit. Betroffen sind demnach vernetzte Kameras, Umgebungssensoren etwa für Temperatur und Luftfeuchtigkeit, Anlagen für die intelligente Beleuchtung, smarte Stecker, Strichcodelesegeräte, vernetzte Spezialdrucker, Audiosysteme für den Einzelhandel oder auch mit dem Internet verbundene Geräte in Krankenhäusern. Forescout machte zu den betroffenen Anbietern oder den konkreten Geräten keine weitere konkreten Angaben öffentlich, um potenziellen Angreifern nicht in die Hände zu spielen. Die Hersteller wurden allerdings schon vor vier Monaten auf die Lücken hingewiesen.

Forescout entdeckte bei seinen Forschungsarbeiten zum TCP/IP insgesamt 33 neue Schwachstellen, vier von ihnen seien «kritisch». Diese könnten Angreifer verwenden, um Daten zu stehlen, Systeme zu überlasten oder die Kontrolle über die betroffenen Geräte zu übernehmen. Die Untersuchungsergebnisse erinnern an die gravierende Sicherheitslücke «Ripple20», die im vergangenen Juni das «Internet der Dinge» erschüttert hatte.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) kontaktierte nach eigenen Angaben 31 europäische Unternehmen, davon 14 in Deutschland. «All jene Unternehmen, die sich auf unseren Hinweis zurückgemeldet haben, haben wir bei der Schliessung der problematischen Schwachstellen helfen können. Dennoch gibt es eine Anzahl von Unternehmen, die nicht reagiert haben.»

Die technische Umsetzung des Internet-Protokolls, der so genannte TCP/IP-Stack, gilt als verwundbarste Stelle von Netzwerkgeräten. Dabei kann eine Sicherheitslücke in einem einzigen vernetzten Gerät die Sicherheit des gesamten Netzwerks untergraben. So wurde vor rund vier Jahren die eigentlich gut abgesicherte Finanzabteilung eines Casinos in Las Vegas dadurch gehackt, dass sich im lokalen Netzwerk des Hauses auch ein Aquarium mit einem Internet-Anschluss befand. Das System, mit dem die Fütterung der Fische und der Zustand des Wassers über das Internet kontrolliert werden konnten, enthielt eine Sicherheitslücke und bohrte in die digitale Abwehrmauer des Casinos ein Loch.

Nach Angaben von Forescout sind nun auch Gebäudeautomationssysteme gefährdet, die den Zugang zu einem Gebäude kontrollieren oder als Feuer- und Rauchmelder dienen. Die Sicherheitslücken wurden aber auch in vernetzten Stromzählern, Batterien, Heizungs- und Klimananlagen, sowie in bestimmten industrielle Steuerungssystemen entdeckt. Weiterhin sind Netzwerkgeräte wie Router, Switches oder WLAN-Hotspots offensichtlich massenhaft davon betroffen. Die in Deutschland populäre Fritzbox des Berliner Herstellers AVM gehört dem Vernehmen nach aber nicht dazu. Vermutlich sind vor allem Geräte betroffen, die in industriellen Anlagen verwendet werden.

Forescout riet den Verantwortlichen dazu, Sicherheitsupdates («Patches») für die vernetzten Geräte zu installieren. Allerdings gebe es etliche Hersteller, die keine Updates anbieten und die klaffenden Lücken offen lassen. Ausserdem gebe es Szenarien, bei denen die Patches nicht ohne weiteres im laufenden Betrieb auf unternehmenskritische Systeme angewendet werden könnten. «Wenn dies der Fall ist, sollten Organisationen eine gründliche Risikobewertung ihrer Netzwerke durchführen, um den erforderlichen Grad der Eindämmung zu bestimmen.»

Weiterhin gaben die Experten den IT-Abteilungen eine Reihe von technischen Empfehlungen, um das Rsiko zu minimieren. Hilfreich sei beispielsweise, den Netzverkehr mit dem neuen Internet-Protokoll IPv6 zu blockieren oder zu deaktivieren, wenn er im Netzwerk nicht benötigt wird. Mehrere Schwachstellen in «Amnesia:33» hingen mit IPv6-Komponenten zusammen.

Das BSI wies zudem darauf hin, dass insbesondere industrielle Komponenten nicht direkt aus dem Internet ansprechbar sein dürfen. Netze innerhalb von Unternehmen sollten entsprechend segmentiert werden, um die Angriffsfläche zu verringern und eine Ausbreitung zu erschweren.